IT-Security ist ein komplexes und sich schnell wandelndes Thema. Umso wichtiger ist es, dafür den Überblick zu behalten und ein grundlegendes Verständnis zu entwickeln. Unsere Fachwissensseite soll Sie dabei unterstützen, Begriffe und Terminologien aus der IT-Security besser zu verstehen.

Inhalt

- Was ist IT-Security überhaupt?

- Ziele der IT-Sicherheit

- Gründe für IT-Sicherheit

- Bereiche der IT-Security

- Cyberangriffe: Ansätze, Methoden und Auswirkungen

- IT-Security in Unternehmen verbessern

- IT-Sicherheit und KI: die Vorteile

Was ist IT-Security überhaupt?

Cybersecurity umfasst eine Reihe von Prozessen, Best Practices und technischen Lösungen, um kritische Systeme, Netzwerke und Daten vor digitalen Attacken zu schützen. Aufgrund der digitalen Entwicklung haben Täter Wege entwickelt, um Daten zu klauen, Unternehmen zu sabotieren und Geld zu entwenden. Angreifer entwickeln jährlich fortgeschrittenere Methoden, um dem Ziel zu schaden. Aus diesem Grund ist es umso wichtiger, ein effektives und sich mit der Zeit weiterentwickelndes Cybersecurity-Programm zu etablieren, das Menschen, Prozesse und technologische Lösungen vereint. Dadurch soll das Risiko einer Geschäftsstörung, finanziellem Verlust und Reputationsschaden minimiert werden. Der Schutz, den IT-Sicherheit gewährleisten soll, reicht zusammengefasst von einer simplen Mail, die Mitarbeiter versenden, bis hin zur Infrastruktur, die durch den Cloud-Anbieter zur Verfügung gestellt wird.

Ziele der IT-Sicherheit

Das übergeordnete Ziel von IT-Sicherheit ist natürlich der Schutz der Daten und Systeme eines Unternehmens, sodass das Risiko von finanziellen Verlusten, Reputationsschaden und Geschäftsstörungen minimiert wird. Um das zu erreichen, gibt es einige Unterteilungen in kleinere Ziele:

Informationen verfügbar machen

Um den alltäglichen Betrieb im Unternehmen zu ermöglichen, benötigen Mitarbeiter jederzeit verlässlich Zugriff auf ihre Daten und Anwendungen. Auch die Datenverarbeitung muss reibungslos funktionieren. Im Zuge der IT-Security werden Belastungstests durchgeführt, die die Grenzen von Systemen prüfen und so deren Ausfälle verhindern können.

Sicherheit vertraulicher Informationen gewährleisten

Ob Kundendaten, interne Berichte oder Kontaktdaten der Mitarbeiter – auf alle Daten eines Unternehmens sollten nur die Mitarbeiter Zugriff haben, die sie auch benötigen. Vor Zugriffen von außen sollen IT-Security-Maßnahmen schützen, um unbefugten Informationsklau oder Manipulation der Daten zu verhindern. Neben internem Zugriffsschutz geht es dabei ganz besonders auch um die Zeiten von Datentransfers, zum Beispiel beim Versenden einer E-Mail.

Integrität von Informationen sicherstellen

Manipulierte oder unvollständige Daten können in Unternehmen schnell zu ernsten Problemen führen. IT-Security-Maßnahmen sind dafür verantwortlich, die Vollständigkeit und Richtigkeit von Daten abzusichern. So dürfen zum Beispiel während eines Datentransfers keine Daten verloren gehen oder manipuliert werden können.

Gründe für IT-Sicherheit

Es gibt zahlreiche Gründe, aus denen IT-Security eine wichtige Rolle in Unternehmen spielt. Ein Überblick:

- Kosten von Cybercrime: Ob Datenverlust, Imageschäden oder Rechtsstreitigkeiten – wer Opfer von einer Cyberattacke wird, muss mit hohen Kosten rechnen. Zusätzlich kommen auch Kosten für das Beheben der Schwachstellen selbst auf Unternehmen zu.

- Gesetzliche Vorgaben: Ausreichende IT-Sicherheit im Unternehmen ist gesetzlich vorgeschrieben. Besonders in Branchen wie der Finanz- und Versicherungsbranche gibt es hier strenge Regelungen. Grundsätzlich spielt jedoch vor allem der zuverlässige Schutz von Kunden- und Mitarbeiterdaten eine Rolle.

- Wirtschaftliche Vorteile: Nutzen Sie Vertrauen und Fortschrittsdenken für Ihre Positionierung. Diese Attribute werden mit guter IT-Sicherheit in Verbindung gebracht und ermöglichen Ihnen Vorteile gegenüber der Konkurrenz.

- Kritische Infrastruktur sichern: Ob Gesundheit, Sicherheit oder gesellschaftliche Funktionen – die kritische Infrastruktur wie Energie- und Wasserversorgung sowie Banken und Krankenhäuser spielen eine essenzielle Rolle für die Gesellschaft. Deshalb gilt es, diese Bereiche besonders zu schützen.

- Kunden- & Bankenvertrauen: Sowohl für Kunden als auch für potenzielle Partner oder Kreditgeber spielt Datenschutz und -sicherheit eine wichtige Rolle. Durch gute Sicherheitsmaßnahmen erhöhen Sie das Vertrauen.

Bereiche der IT-Security

Es gibt mehrere Bereiche, die in der IT-Sicherheit eine wichtige Rolle spielt. Ein Überblick über die 4 wichtigsten Themen:

Network & Cloud Security

Das interne Unternehmensnetzwerk sorgt dafür, dass alle Mitarbeiter auf ihre Daten und Anwendungen zugreifen können. Durch die Digitalisierung liegt dieses Netzwerk inklusive der Infrastruktur und vieler Anwendungen inzwischen für viele Unternehmen in der Cloud. Das ermöglicht beispielsweise die Arbeit aus dem Homeoffice. Ob Mitarbeiter über einen VPN-Zugang oder direkt über das Internet auf ihre Anwendungen und Daten zugreifen – diese Zugänge müssen vor schädlichen Angriffen geschützt werden. Diese Maßnahmen werden in der Network- und Cloud-Security getroffen:

- Web Application Firewall

- Intrusion Detection & Prevention

- Zugriffsrechte managen

- Multi-Faktor-Authentifizierung

- Virtual Private Network (VPN)

Browsersicherheit

Browser sind oftmals Eingangstore für Angreifer, da sie für den Zugriff ins Internet verwendet werden und dadurch eine hohe Verwendung haben. Mit folgenden Maßnahmen lässt sich die Browsersicherheit erhöhen:

- Installationen durch nicht autorisierte Browsererweiterungen oder Add-Ons verhindern

- Installation nur durch zugelassene Browser auf Geräten erlauben

- Webinhaltsfilter aktivieren, um bestimmte Websites zu blockieren

- Browser auf dem neusten Stand halten

Endpoint Security

Ob Laptop, Tablet oder Smartphone – Endgeräte sind eine der häufigsten Quellen für Cyberangriffe. Wird hier unbemerkt Schadsoftware installiert, kann diese die gesamte IT-Infrastruktur gefährden, indem sie sich von einem Endgerät aus ausbreitet. Besonders, wenn Unternehmen ihren Mitarbeitern ermöglichen, eigene Geräte für die Arbeit zu verwenden, sind zusätzliche Sicherheitsmaßnahmen nötig. So können Endgeräte geschützt werden:

- Malware-Schutz

- Firewall

- Mobile Device Management

- Anwendungsisolation

- Data Loss Prevention (DLP)

Anwendersicherheit & Schulung von Mitarbeitern

Besonders Social-Engineering-Angriffe nutzen menschliche Schwächen aus, um Schaden anzurichten. Oftmals sind Benutzer das schwächste Glied in einer Sicherheitskette. Aus diesem Grund ist es umso wichtiger, dass Benutzer entsprechend regelmäßig für das Thema IT-Sicherheit geschult und sensibilisiert werden. Benutzer müssen lernen, schädliche Inhalte zu identifizieren und wie darauf reagiert werden soll. Unternehmen sollten ihre Benutzer beispielsweise zu folgenden Themen sensibilisieren:

- Identifizierung von verdächtigen Elementen in einer Nachricht

- Speichern, Teilen, Modifizieren und Löschen von Daten ausschließlich gemäß den Unternehmensrichtlinien

- Geräte beim Verlassen sperren

- Externe Anfragen zu persönlichen Informationen ignorieren

Cyberangriffe: Ansätze, Methoden und Auswirkungen

Cyberattacken haben das Ziel, unautorisierten Zugriff zu Computersystemen zu erhalten und Daten zu klauen, verändern oder zerstören. Der Zugriff passiert dafür meistens auf wichtige Systemkomponenten, Dateien und Dokumente über ein geschäftliches oder persönliches Computernetzwerk. Cyberattacken können individuelle, organisatorische, politische oder kriminelle Absichten haben. Folgende Begriffe sind Beispiele von Cyberattacken:

- Malware

- Distributed Denial-of-Service (DDoS) attack

- Phishing

- SQL injection attacks

- Cross-site scripting (XSS)

- Botnets

- Ransomware

Angriffsvektor

Ein Angriffsvektor ist ein Einstiegspunkt oder eine Möglichkeit, damit der Angreifer Zugang zum einem System erlangen kann.

Ansätze von Cyberattacken

- Browserangriff

Browser sind mitunter eines der wichtigsten Tools für den Zugang ins Internet. Aufgrund ihrer Allgegenwärtigkeit sind Browser ein beliebtes Ziel für Angriffe. Aus diesem Grund ist es wichtig, sich über das entsprechende Sicherheitsrisiko bewusst zu werden. Ein Beispiel eines Angriffes:

Ein Benutzer wird auf einer Webseite dazu aufgefordert, Änderungen an seinen Browsereinstellungen vorzunehmen, damit ein Add-On installiert werden kann. Der Benutzer folgt den Anweisungen und macht die Anpassungen. Der Browser des Benutzers wird nun kompromittiert. Über den Browser kann der Angreifer nun Informationen stehlen, das Benutzerverhalten überwachen, das Gerät kompromittieren oder weitere Schadsoftware einspielen. Der Benutzer merkt solche Aktivitäten meistens nicht. Bei einem solchen Angriff handelt es sich um einen Browseränderungsangriff. Dies ist eine typische Art, welche von Cyberkriminellen eingesetzt wird.

- Kennwortangriff

Bei einem Kennwortangriff werden Versuche unternommen, die Authentifizierung eines geschützten Kontos zu nutzen, um sich Zugang zu einem Gerät oder einem System zu verschaffen. Um Kennwörter zu erraten oder zu knacken, verwenden Angreifer oftmals Software. Dabei werden unterschiedliche Methoden wie beispielsweise die Brute-Force Technik angewendet. Der Angreifer versucht über eine große Anzahl möglicher Kennwortkombinationen auf das Benutzerkonto zuzugreifen.

- Social Engineering

Als Social Engineering bezeichnet man einen Cyberangriff, bei dem die Identität eines Benutzers gewechselt wird. Der Angreifer versucht hierbei, das Vertrauen eines autorisierten Benutzers zu gewinnen. Dies geschieht, indem der Angreifer dem Benutzer vormacht, eine autorisierte Person zu sein oder ihn durch Dringlichkeit unter Druck stellt oder ihm Angst macht. Das Ziel des Angriffs ist es, mit dem Benutzerkonto auf ein System zuzugreifen und eine schädliche Aktion auszuführen. Ein Krimineller könnte sich beispielweise als Supporttechniker ausgeben, um das Passwort eines Benutzers zu erhalten oder als Bankangestellter, um die Bankinformationen eines Kunden zu ergattern.

- Payload

Die Payload ist jeweils die Aktion, welche eine Schadsoftware auf einem infizierten Gerät oder System ausführt. Die bekanntesten Payloadtypen sind Ransomware, Hintertüren oder Botnetze. Bei Ransomware geht es darum, System und Daten zu verschlüsseln und das Opfer auf diese Weise zu erpressen. Bei Hintertüren nutzen Cyberkriminelle Schwachstellen in Systemen aus, um Sicherheitsmaßnahmen und Hindernisse zu umgehen und dadurch schädliche Inhalte einzuschleusen. Botnetze sind vernetzte Rechner, die es ermöglichen unterschiedliche Arten von Angriffen, wie zum Beispiel eine DDoS-Attacke, auszuführen.

Methoden, die bei Cyberangriffen zum Einsatz kommen

- Schadsoftware

Eine Schadsoftware, auch Malware genannt, wird durch Cyberkriminelle oftmals genutzt, um System zu infizieren und Aktionen durchzuführen, welche einen Schaden anrichten sollen. Zu schädlichen Aktionen gehören der beispielsweise der Diebstahl von Daten oder die Störung von Prozessen und Systemen. Eine Schadsoftware besteht aus zwei Hauptkomponenten – einem Weitergabemechanismus und der Nutzlast. Ein Weitergabemechanismus ist die Art und Weise, wie Schadsoftware auf andere Systeme übertragen wird.

- Virus

Viren im technologisch basierten Kontext sind schädliche Programme. Sie sind stets auf einen Zugangsweg zu einem System angewiesen. Konkret ist dies eine Benutzeraktion. Der Benutzer kann beispielsweise eine Datei herunterladen oder ein USB-Gerät anschließen, welches einen Virus enthält und nach dem Zugang das System infiziert. Der Virus richtet nach dem Zugang zum System den entsprechenden Schaden an.

- Wurm

Der Wurm erfordert im Gegensatz zum Virus keine Benutzeraktion, um sich auf Systemen zu verbreiten. Der Wurm richtet einen Schaden an, indem er anfällige Lücken in Systemen findet und diese ausnutzt. Sobald der Wurm in ein System eingedrungen ist, breitet er sich auf andere verbundene Systeme aus. Ein Wurm infiziert beispielsweise ein Gerät, indem er eine Schwachstelle in einer darauf ausgeführten Anwendung ausnutzt. Von da aus kann sich der Wurm auf andere Geräte, die im selben Netzwerk sind, ausbreiten.

- Trojaner

Trojaner haben ihren namentlichen Ursprung vom trojanischen Pferd, bei dem sich Soldaten in einem geschenkten hölzernen Pferd versteckt haben, um aus dem Hinterhalt anzugreifen. In der Cybersicherheit ist ein Trojaner eine Schadsoftware, die vorgibt, eine vertrauenswürdige Softwarekomponente zu sein. Sobald ein Benutzer die Software installiert, gibt der Trojaner vor, wie angekündigt zu funktionieren. Im Hinterhalt führt er jedoch schädliche Aktionen aus und stiehlt zum Beispiel Informationen über andere Systeme oder Daten.

- Distributed Denial-of-Service (DDoS) Attack

Bei DDoS-Attacken spricht man von verteilten Netzwerkangriffen. Im Gegensatz zu Denial-of-Service (DoS) Attacken erfolgen DDoS über zahlreiche Netzwerke, was es schwieriger macht, sie abzuwehren. Bei solchen Angriffen verwenden Cyberkriminelle die Kapazitätsbeschränkungen von Netzwerkressourcen, um diese zu überlasten und dadurch die Verfügbarkeit zu stören. Bei einem DDoS-Angriff wird eine Vielzahl von Anfragen an eine Webressourcen gesendet, um die Kapazität zur Verarbeitung der Anfragen zu überlasten. Online-Services wie Online-Shopping-Seiten sind oftmals Ziel von solchen Angriffen.

- Phishing

Beim Phishing wird versucht, Benutzer über gefälschte Webseiten, E-Mails, Kurznachrichten oder sonstige Kommunikationsmittel dazu zu verleiten, persönliche Daten Preis zu geben. Das Ziel des Betrugs ist es, an persönliche Informationen eines Internet-Benutzers zu gelangen oder in zu einer schädlichen Aktion zu bewegen. Als Folge können Daten gestohlen werden, Schadsoftware installiert oder die Identität kopiert werden. Phishing ist eine Form des Social Engineerings, bei dem es darum geht, das Vertrauen des Opfers zu gewinnen und dessen Gutgläubigkeit auszunutzen.

- SQL Injection Attacks

Bei SQL Injection Attacken werden Sicherheitslücken im Zusammenhang mit SQL-Datenbanken ausgenutzt. Ein Programmierfehler kann beispielsweise dazu führen, dass eine Sicherheitslücke besteht. Der Angreifer kann durch diese Lücke Datenbankbefehler einschleusen. Die kann dazu führen, dass der Angreifer Daten aus der Datenbank auslesen, ändern oder sogar löschen kann. Im schlimmsten Fall gelingt ihm die Kontrolle über den kompletten Datenbankserver.

- Cross-site Scripting (XSS)

Das Cross-site Scripting ist eine sehr spezifische Art und Weise einer Attacke. Dabei werden Informationen aus einem nicht vertrauenswürdigen Kontext in einen anderen Kontext, in dem die Informationen vertrauenswürdig sind, eingefügt. Solche Attacken passieren oftmals bei Webanwendungen, bei denen Daten an einen Browser weitergesendet werden, ohne dass der Inhalt geprüft wird. Dies tritt oftmals bei dynamischen Webseiten und Webanwendungen wie Webshops, Foren, Blogs oder Wikis auf.

- Botnets

Botnetze sind eine Gruppe von automatisierten Schadprogrammen. Die Bots bzw. Roboter werden auf vernetzten Rechnern betrieben, die mit Schadsoftware infiziert sind. Der Angreifer kann mit den infizierten Rechnern kommunizieren und Anweisungen ausführen lassen. Botnetze werden für unterschiedliche Zwecke verwendet. Dies kann zum Versenden von Spam-Mails, dem Aufspüren von Software- und Infrastrukturschwachstellen oder dem Herunterladen von illegalen oder schädlichen Inhalten verwendet werden. Botnetze werden oftmals auch dazu verwendet, DDoS-Attacken durchzuführen.

- Ransomware

Ransomware ist eine Form von Schadsoftware. Diese zielt meist darauf ab, das Opfer auf eine Weise zu erpressen. Dem Opfer wird beispielsweise der Zugang zum eigenen Gerät blockiert, private Daten verschlüsselt oder beides. Meistens fordert der Angreifer ein Lösegeld für die Entschlüsselung und Freigabe der Daten. Die Anzahl Ransomware-Attacken haben in den letzten Jahren enorm zugenommen, da sie dem Angreifer einen finanziellen Erlös bieten.

Welche Auswirkungen können Cyberattacken haben?

Ob kleine und mittelständische Unternehmen oder Konzerne – Cyberangriffe können für jede Firma Auswirkungen in hohem Ausmaß haben.

- Finanzielle Verluste

Am offensichtlichsten bei einem Cyberangriff ist die Gefahr von finanziellen Verlusten. Neben direkten finanziellen Verlusten durch unbefugte Zugriffe auf Konten oder Zahlungsdaten können jedoch noch weitere Kosten auf Unternehmen zukommen: Werden Kundendaten gestohlen, kommen unter Umständen Schadensersatzforderungen auf Unternehmen zu oder Kosten für Gerichtsverfahren. Auch Umsatzeinbußen können durch mögliche Imageschäden entstehen. - Reputations- und Imageschäden

Wurden bei einer Cyberattacke sensible Kundendaten gestohlen, entstehen oft Schäden in Reputation und Image des Unternehmens. Dabei ist es unerheblich, wie umfangreich die Attacke gewesen ist: Datensicherheit ist sowohl für Kunden als auch Banken und Partner einer der wichtigsten Vertrauensfaktoren. - Angriffe auf die kritische Infrastruktur

Wird kritische Infrastruktur wie Energie- und Wasserversorger, Banken oder Krankenhäuser angegriffen, kann das schnell zu ernsten gesellschaftlichen Folgen führen. IT-Sicherheit ist demnach für diese Organisationen von besonders hoher Wichtigkeit. - Spionage

Ob Produktentwürfe von der Konkurrenz gestohlen werden oder es bei Angriffen um politische Absichten geht – Cyberangriffe basieren immer wieder auf Spionageabsichten. Sowohl für die Wirtschaft als auch für die Gesellschaft bestehen in diesen Fällen große Risiken.

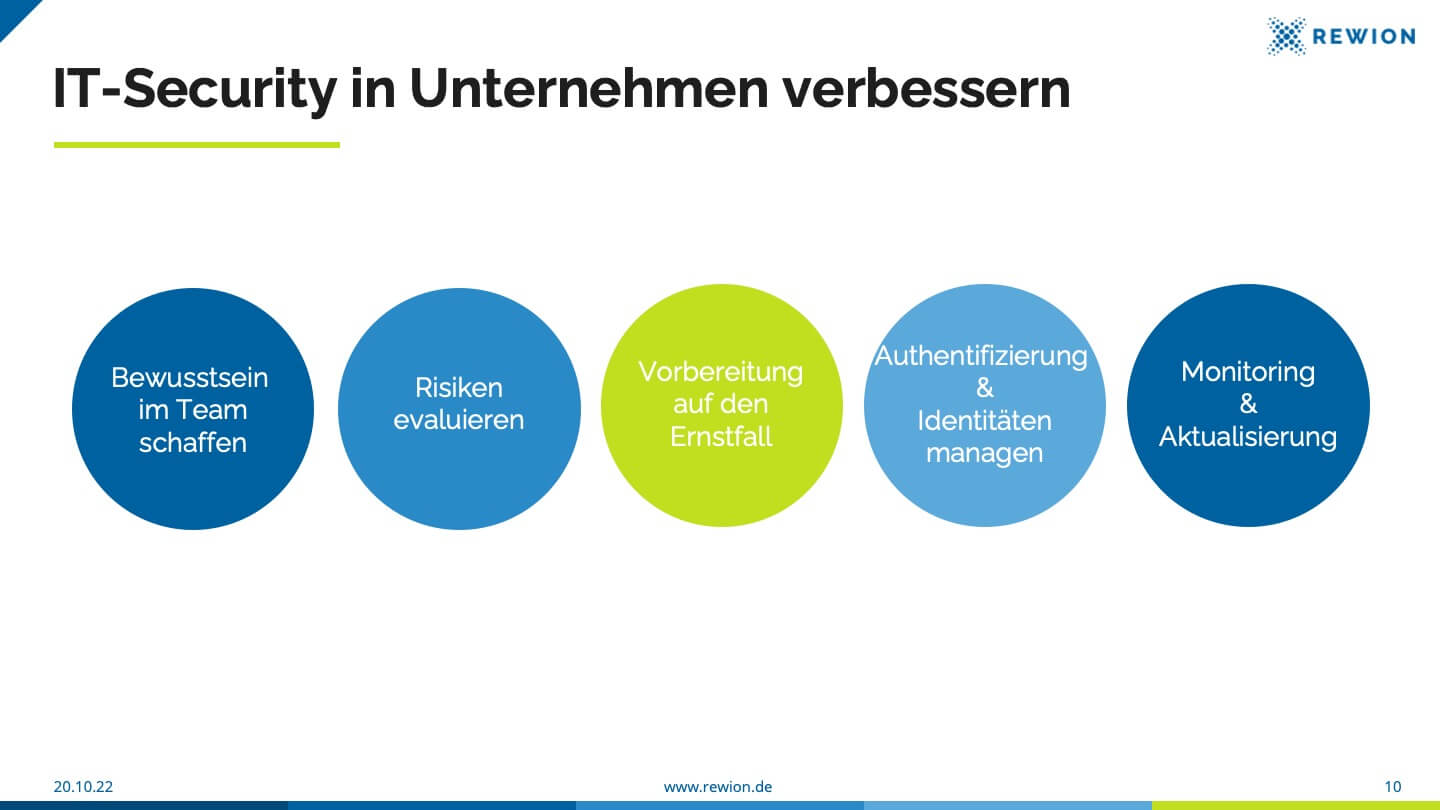

IT-Security in Unternehmen verbessern

- Schaffen Sie ein Bewusstsein

Wichtige Basis für gute IT-Sicherheit bilden vor allem die Anwender. Oft fehlt es Mitarbeitern an dem nötigen Bewusstsein, welche Kleinigkeiten bereits für ein großes Problem in der Cybersicherheit sorgen können. Helfen können Best Practices, die jedem Mitarbeiter zur Verfügung gestellt werden und regelmäßige Schulungen zum Thema IT-Sicherheit. - Evaluieren Sie Risiken

In welchen Unternehmensbereichen und Abteilungen sind Sicherheitsmaßnahmen besonders wichtig? Es ist sinnvoll, diese Bereiche vorrangig und besonders stark zu schützen. Gerade bei einem Umzug in die Cloud können die Sicherheitsanforderungen in einigen Bereichen steigen und sollten unbedingt neu evaluiert werden. - Bereiten Sie sich auf Sicherheitsvorfälle vor

Den Ernstfall wünscht sich natürlich niemand. Dennoch sollten Unternehmen darauf vorbereitet sein. Wie steht es um die Backups? Sind sie funktionsfähig und können im Ernstfall schnell aufgespielt werden? Gibt es eine Möglichkeit, mit Backup-Servern zu arbeiten, die bei einem Ausfall einspringen können? Auch hier helfen Best Practices in der IT-Abteilung oder externe Unterstützung. - Nutzen Sie starke Authentifizierung & Identitätsmanagement

Multi-Faktor-Authentifizierung und übersichtliches Mobile Device Management bringen viel Sicherheit in die Endgerätenutzung. Durch die MFA sinkt die Wahrscheinlichkeit für unbefugte Zugriffe deutlich, durch MDM behalten Unternehmen den Überblick über alle Geräte, die im Einsatz sind, sowie die Berechtigungen ihrer Nutzer. - Setzen Sie auf Monitoring & Aktualisierung

Sicherheitsstandards ändern sich ebenso wie Angriffsmethoden laufend. Deshalb ist es besonders wichtig, dass Sicherheitssysteme regelmäßig aktualisiert werden. Updates sollten sowohl für Betriebssysteme als auch Anwendungen regelmäßig durchgeführt werden. Auch hier kann eine MDM-Lösung helfen, über die diese Updates zentral ausgespielt werden können.

IT-Sicherheit durch Authentifizierung verbessern

Die Authentifizierung ist der Vorgang, bei dem bestätigt wird, dass eine Person die Person ist, für die sie sich ausgibt. Ein klassisches Beispiel einer Authentifizierung ist die Angabe von Benutzernamen und Passwort. Dadurch wird verifiziert, dass die Person den Zugriff gewährt bekommt.

- Mehrstufige Authentifizierung

Eine mehrstufige Authentifizierung findet dann statt, wenn ein Benutzer mehrere Identifikationsmerkmale vorweisen muss, um zu bestätigen, die vorzugebende Person zu sein. Bei mehrstufigen Authentifizierungsmethoden wird ein Identifikationsfaktor verwendet, der dem Benutzer eigen ist. Dies kann beispielsweise ein Fingerabdruck, eine biometrische Überprüfung oder ein Gerät im Besitz des Benutzers sein. - Autorisierung

Die Autorisierung findet nach der Authentifizierung des Benutzers statt. Dabei wird entschieden, über welche Berechtigungen der jeweilige Benutzer verfügt und welche Aktionen dieser ausführen kann. Die Autorisierung eines Benutzers bestimmt in dem Fall die Zugriffsebene, über die der Benutzer verfügt. - OATH

OATH ist ein Standard, bei dem angegeben wird, wie zeitbasierte Codes für Einmalkennwörter generiert werden. Diese können beispielsweise zur Authentifizierung eines Benutzers verwendet werden. Es gibt grundsätzlich zwei Arten von OATH-Token. Einerseits können diese softwarebasiert oder hardwarebasiert sein. OATH-Softwaretoken werden üblicherweise durch Anwendungen kreiert und haben nur eine bestimmte Verwendungsdauer. Hardwaretoken sind verfügen über einen geheimen Schlüssel, der durch Verwaltungssystem zugeordnet werden kann und beim Zugriff geprüft wird.

IT-Sicherheit und KI: die Vorteile

Künstliche Intelligenz findet man inzwischen in zahlreichen Branchen und Unternehmensbereichen. Auch in der IT-Sicherheit können KI-Systeme unterstützen: vor allem bei der frühzeitigen Erkennung von Bedrohungen.

- KI erkennt Malware: KI-Systeme sammeln umfassende Daten aus Protokollen und Aufzeichnungen und können so mögliche Malware erkennen.

- KI stellt Risiken in den Mittelpunkt: Ob unsicherer Download oder Sicherheitslücken im Netzwerk – KI erkennt potenzielle Risiken und kann automatisiert erste Maßnahmen treffen, die Schäden verhindern können.

- KI erkennt verdächtige Aktivitäten: Durch Analysen des üblichen Verhaltens von Systemen und Nutzern kann KI feststellen, wann es in diesem Verhalten Auffälligkeiten gibt und kann entsprechend darauf reagieren.

- KI verarbeitet große Datenmengen: Künstliche Intelligenz kann tagtäglich Datenmengen verarbeiten, die für menschliche Mitarbeiter viel zu umfassend sind. KI analysiert diese Daten im Hintergrund und kann so Muster erkennen und Analysen fahren.

- KI lernt mit jeder Cyberattacke dazu: KI-Systeme in der IT-Security basieren in der Regel auf Machine Learning Technologien. So lernen sie mit jedem Angriff dazu und können ihre Reaktionen und Analysen verbessern.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.