Das Zero Trust Security Framework setzt auf die drei Prinzipien der expliziten Verifizierung, Least Privilege-Zugriff und die Annahme einer Sicherheitsverletzung. Auf Grundlage dieser drei Aspekten lassen sich unterschiedliche Methoden und Praktiken erarbeiten, welche die Sicherheit einer IT-Organisation um einiges erhöhen. Eine wesentliche Methode ist die Zugriffskontrolle. Diese ist im Kontext von Zero Trust ein essenzieller Bestandteil. Dabei wird einerseits der Ansatz „Never trust, always verify“ verfolgt, in dem eine explizite Verifizierung durchgeführt wird und andererseits wird das Prinzip des Least Privilege-Zugriffs durchgesetzt. Was die Zugriffskontrolle beinhaltet, wird in den nachfolgenden Passagen genauer erläutert.

Was ist die Zugriffskontrolle?

Zugriffskontrolle bezieht sich auf den Prozess, der sicherstellt, dass nur autorisierte Benutzer auf bestimmte Systeme, Netzwerke und Daten zugreifen können. Dies wird normalerweise durch die Verwendung von Benutzerkonten und Passwörtern erreicht. Es ist jedoch nicht ausreichend, nur Benutzerkonten und Passwörter zu verwenden. Eine erfolgreiche Zugriffskontrolle erfordert auch eine klare Definition von Benutzerrollen und Zugriffsberechtigungen sowie eine Überprüfung der Benutzeraktivitäten. Hinzu kommt die Verifizierung der Identität, um sicherzustellen, dass die Aktion authentifiziert und autorisiert ist.

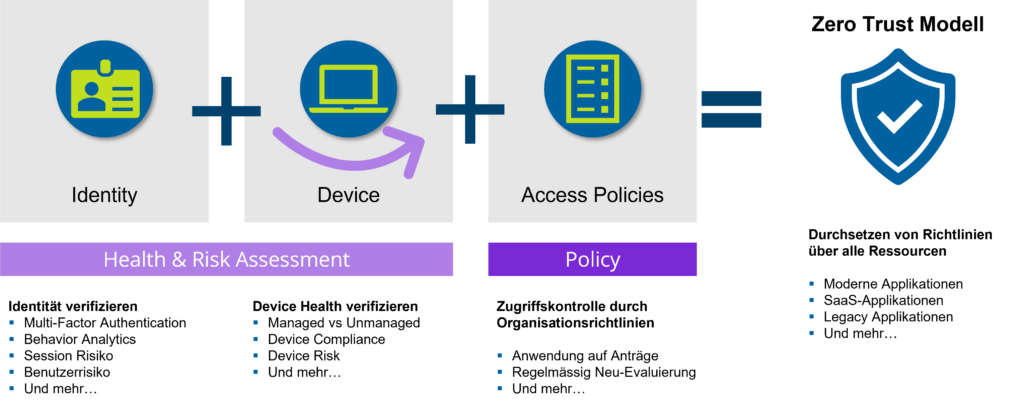

Die Zugriffskontrolle ist in der nachfolgenden Abbildung sehr gut veranschaulicht. Dabei wird eine Aktion bzw. ein Zugriff überprüft und verifiziert. Die passiert in erster Linie auf Basis der Identität und des Gerätes. Sprich, hat der Benutzer oder die Ressourcen die benötigte Autorisierung für den Zugriff? Durch eine Authentifizierung wird entsprechend die Echtheit der Identität verifiziert. Hinzu kommt der Status des Gerätes. Sprich, ist das Gerät in einem sicheren Zustand, um den Zugriff zu tätigen? Diese beiden Komponenten bilden das Health & Risk Assessment. Zusammen mit den definierten Zugriffsrichtlinien wird evaluiert, ob ein Zugriff gewährt werden kann oder blockiert wird.

Welche Faktoren beinhaltet die Zugriffskontrolle

Eine der wichtigsten Komponenten der Zugriffskontrolle ist die Authentifizierung. Dies ist der Prozess, bei dem Benutzer ihre Identität bestätigen müssen, bevor sie auf ein System oder eine Ressource zugreifen können. Die meisten IT-Organisationen verwenden heute eine Form der Zwei-Faktor-Authentifizierung, bei der der Benutzer neben seinem Passwort auch einen zusätzlichen Sicherheitsfaktor, wie beispielsweise ein Fingerabdruck, eingeben muss. Durch die Implementierung einer starken Authentifizierung können Unternehmen sicherstellen, dass nur autorisierte Benutzer auf ihre IT-Ressourcen zugreifen können.

Eine weitere wichtige Komponente der Zugriffskontrolle ist die Autorisierung. Dies ist der Prozess, bei dem einem Benutzer bestimmte Zugriffsberechtigungen erteilt werden, um auf bestimmte Ressourcen zuzugreifen. Eine wirksame Autorisierung erfordert eine klare Definition von Benutzerrollen und Zugriffsberechtigungen. Unternehmen sollten sicherstellen, dass jeder Benutzer nur die Ressourcen aufrufen kann, die für seine Arbeit unbedingt erforderlich sind. Durch die Beschränkung des Zugriffs auf nur die erforderlichen Ressourcen können Unternehmen das Risiko von Datenverlust oder -diebstahl reduzieren.

Ein weiterer wichtiger Aspekt der Zugriffskontrolle ist die Überprüfung von Benutzeraktivitäten. Unternehmen sollten in der Lage sein, die Aktivitäten jedes Benutzers auf ihren Systemen und Netzwerken zu überwachen. Dies kann durch die Verwendung von Tools wie Log-Dateien und Überwachungssoftware erreicht werden. Durch die Überwachung von Benutzeraktivitäten können Unternehmen Anomalien erkennen und auf mögliche Bedrohungen reagieren, bevor sie zu ernsthaften Problemen führen.

Eine wirksame Zugriffskontrolle erfordert auch eine laufende Überprüfung und Aktualisierung. IT-Organisationen sollten ihre Zugriffskontrollrichtlinien regelmäßig überprüfen und aktualisieren, um sicherzustellen, dass sie den neuesten Bedrohungen und Risiken entsprechen.

Wie werden Zugriffskontrollen angewendet?

In der Praxis werden Zugriffskontrollen oft durch sogenannte „bedingte Zugriffsregeln“ definiert. Dabei werden Bedingungen gesetzt, die ein Zugriff erfüllen muss, um die Aktion abschließen zu können. Ein klassisches Beispiel hierzu sind MFA-Regeln. Hierbei muss der Benutzer seine Identität durch einen weiteren Faktor authentifizieren, bevor ihm der Zugriff gewährt wird.

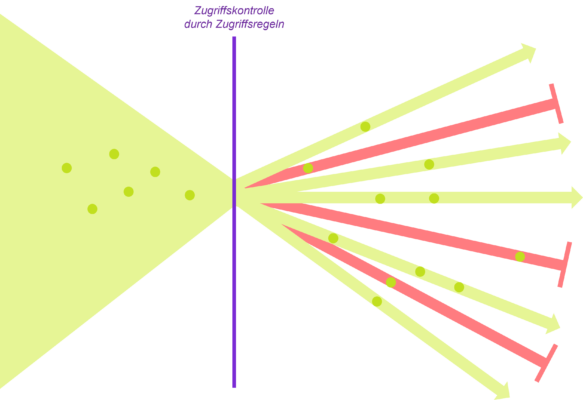

Das Ziel dieser Zugriffsregel ist es, möglichst viele Schranken aufzubauen, damit Zugriffe von Benutzern kanalisiert werden und dadurch verifiziert werden können. Bildlich gesehen zeigt dies die nachfolgende Abbildung. Zugriffe kommen an einer zentralen Stelle zusammen, wo über die definierten Regel kontrolliert wird, welche Zugriffe gewährt und welche blockiert werden. Wenn ein Zugriff die Bedingungen nicht erfüllt, wird er blockiert. Ein klassisches Beispiel sind Legacy Authentifizierungsprotokolle, die nicht mehr dem heutigen Stand der Technik entsprechen. Diese werden und sollten blockiert werden. Ein weiteres Beispiel sind Zugriffe aus kritischen Ländern, welche generell über solche Regeln blockiert werden können.

Durch solche Regeln kann sehr genau definiert werden, welche Zugriffe unter welchen Bestimmungen erlaubt werden und welche nicht. Das Ziel einer IT-Organisation soll es sein, möglichst viele Szenarien zu identifizieren, bei denen Zugriffe evaluiert werden können. Alle anderen Szenarien müssen durch Blockierungsregeln verhindert werden, um die Sicherheit der Organisation solid und hoch zu halten.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.

Kostenloses Whitepaper

Zugriffskontrolle als Basis von Zero Trust

Zugriffskontrollen sind im Zero Trust Kontext ein grundlegender Bestandteil für die Umsetzung der Prinzipien. Dabei ist die explizite Verifizierung, die Durchsetzung eines minimalen Zugriffs und die Annahme einer Sicherheitsverletzung durch eine Bewertung des Zugriffsrisikos im Fokus.

- Warum Zero Trust?

- Entlang welcher Säulen findet Verifizierung statt?

- Wie wird die Richtlinie durchgesetzt?

- Implementierung der Zugriffskontrolle

- Die Grade der Zero Trust Integration

Kostenloses Whitepaper

Sie sehen gerade einen Platzhalterinhalt von HubSpot. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen