Zero Trust ist ein Security Framework, welches die Infrastruktur und die Daten in der heutigen digitalen Transformation sichert. Zero Trust geht vom Ansatz aus, dass keine Netzwerkgrenzen existieren. Netzwerke können lokal, in der Cloud oder in beiden Umgebungen existieren. Zudem sind Benutzer und Ressourcen verteilt und können in irgendeinem Standort liegen. Das Zero Trust Framework geht damit weg vom traditionellen Ansatz “Trust but verify”. Das ursprüngliche Framework verfolgte den Grundsatz, dass innerhalb der Organisation ein automatisches Vertrauen vorhanden ist. Dadurch bestand das Risiko von internen Akteuren, welche durch gefährdete Konten einen weitgehenden Zugriff hatten. War der Angreifer somit einmal innerhalb der Organisation angekommen, konnte er sich meistens lateral bewegen und somit beträchtlichen Schaden verursachen. Das Modell des “Trust but verify”-Ansatzes ist mittlerweile durch Cloud Migrationen, Business Transformationen und Remote Work obsolet geworden.

Das Framework

Ein Framework ist immer ein Regelwerk oder ein Ordnungsrahmen, an dem sich Betroffene orientieren können und in dem man sich flexibel bewegen kann. Man muss daher immer beachten, dass Maßnahmen und Initiativen am Framework orientiert sind, jedoch auf die betroffene Organisation abgestimmt wurden. Wie bereits erwähnt, verfolgt Zero Trust den Grundsatz, dass keine Netzwerkgrenzen mehr existieren. Dies kommt daher, dass Netzwerke nicht mehr nur lokal, sondern auch über die Cloud oder in einem hybriden Modell zur Verfügung stehen müssen. Des Weiteren sind Benutzer und Ressourcen nicht mehr nur lokal an einem Standort tätig, sondern über mehrere, zum Teil auch individuelle Standorte verteilt. Doch was hat dies zur Folge?

Benutzer und Ressourcen werden, obgleich innerhalb oder außerhalb des Netzwerks oder der Organisation, regelmäßig authentisiert, autorisiert und validiert. Erst dann kann auf ein Netzwerk, ein System, eine Applikation oder auf Daten zugegriffen werden. Der richtige Grad an Berechtigungen und Attributen wird ständig verifiziert. Um dies umsetzen zu können, umfasst das Zero Trust Framework den gesamten Bereich an Zugriffs-, Netzwerk- und Datenpunkten.

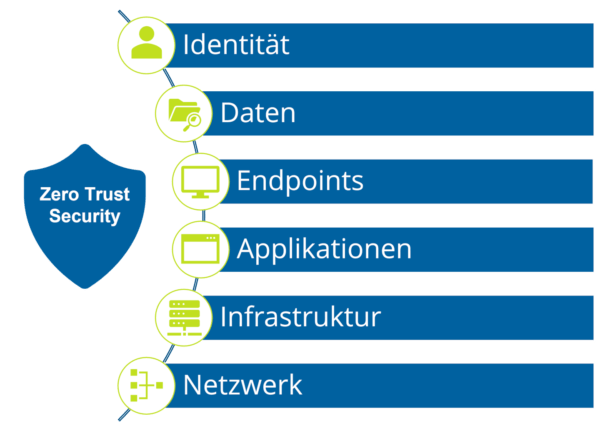

Das Zero Trust Security Framework beinhaltet demnach ein breites Spektrum an Themen, welches Unternehmen und Organisationen abdecken müssen. Es ist nötig, einen wirksamen Identitätsschutz zu etablieren, der die Authentifizierung sowie die Verschlüsselung der Daten gewährleistet. Dies kann durch eine robuste Cloud Technologie unterstützt werden. Zudem muss die Sicherheit bei Endpoints und Systeme ausgebaut werden. Des Weiteren darf man die Nachverfolgung und das Monitoring nicht vernachlässigen. Es gilt ein automatisiertes System aufzubauen, welches kritische Aktivitäten erkennt und eliminiert. Zusätzlich ist die Wartung und Pflege der Systemsicherheit der Schlüssel für einen nachhaltigen Schutz der Organisation. Prozesse müssen anpassbar entwickelt werden, um auf die sich immer schneller ändernden Bedrohungen reagieren zu können.

Zero Trust Security Prinzipien

Die Zero Trust Security Prinzipien sind die Grundlage des Frameworks. Sie beschreiben die wichtigsten Faktoren, welche das Framework ausmachen und auf welchen das Framework aufgebaut ist. Nachfolgend werden die bekanntesten Prinzipien des Zero Trust Security Frameworks aufgelistet:

- Benutzer, Endpoints und Systeme regelmäßig verifizieren

- Wirkungsgrad für externe und interne Angreifer begrenzen

- Monitoring und Nachverfolgung von Aktivitäten etablieren

- Laterale Bewegung verhindern

- Informationsbeschaffung und Vorfallsreaktion in real-time automatisieren

Die Prinzipien des Zero Trust Security Frameworks können in diesem Blogbeitrag nachgelesen werden.

Implementierung von Zero Trust Security

Bei der Implementierung eines Zero Trust Security Framework ist der wichtigste Punkt zu Beginn, das Verständnis für die Organisation zu schaffen. Dabei gilt es, Ressourcen und deren Zugriffe zu erfassen und zu verstehen. Danach müssen die bestehenden Risiken visualisiert werden.

Als zweiter Schritt müssen Unternehmen und Organisationen Risiken entschärfen. Dies bedeutet, dass Gefahren und mögliche Szenarien identifiziert und gestoppt werden müssen. Für den Fall, dass Angriffe nicht gestoppt werden können, müssen Organisationen die Auswirkungen reduzieren und somit den Wirkungsradius begrenzen.

Der letzte Punkt, welcher bei der Implementierung des Zero Trust Security Frameworks beachtet werden muss, ist die Optimierung des Schutzes. In dieser Hinsicht müssen Organisationen die Sicherheit in jedem Aspekt der IT Infrastruktur und in allen Ressourcen erhöhen, wobei der Fokus auch auf die Verbesserung der User Experience für End-User sowie IT- und Security-Teams gelegt werden sollte.

Wie man das Zero Trust Security Framework implementiert und auf was man genau achten muss, kann in ausführlicher Form in diesem Blogbeitrag nachgelesen werden.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.

Kostenloses Whitepaper

Das Zero Trust Security Framework

Das Zero Trust Security Framework gibt Unternehmen neue Werkzeuge, um ihre Organisation zu schützen. Inhalte dieses Whitepapers:

- Wodurch entstand Zero Trust?

- Was ist Zero Trust?

- Die Grundsätze von Zero Trust

- Fünf grundlegende Prinzipien von Zero Trust

- Kritische Aspekte von Zero Trust

Kostenloses Whitepaper