Das Security Operations Center gehört zur grundlegenden Sicherheitsorganisation in Bezug auf die IT- und Cybersicherheit eines Unternehmen. Der Aufbau und der Betrieb eines „SOC“, wie es kurz genannt wird, ist mit vielen wissenswerten Aspekten verbunden, die beachtet werden müssen. Im Nachfolgenden wird das Security Operations Center ausführlich erklärt sowie seine Verantwortlichkeiten und Aufgaben erläutert.

Was ist ein Security Operations Center?

Das Security Operations Center (SOC) ist im Grundsatz für den Schutz der Organisation gegen Cyberangriffen und Gefahren im IT-Bereich zuständig. Das Team wehrt Sicherheitsverletzungen ab und entschärft Sicherheitsrisiken. Dem vorausgesetzt überwacht das SOC die Organisation kontinuierlich und überprüft Meldungen und Vorfälle auf Anomalien oder Unstimmigkeiten. Dabei werden beispielsweise Teams eingesetzt, um Sicherheitsvorfälle zu bewerten und entsprechende Szenarien zur Vorfallsreaktion vorzubereiten. Mittels technologischen Möglichkeiten werden Informationen zum Sicherheitszustand der Organisation gesammelt, verarbeitet und möglichst automatisch ausgewertet. Das Security Operations Center vereint demnach die Bereiche Technologie, Prozesse und Menschen, um den Schutz der Organisation zu gewährleisten.

Was sind die Rollen im Security Operations Center?

Im Team eines Security Operations Center gibt es fünf Schlüsselrollen:

Zu beachten hierbei ist, dass je nach Größe des Unternehmens oder der Organisation gewisse Rollen auch durch eine einzelne Person gedeckt werden. Wichtig ist, dass die Verantwortungen jedoch klar definiert sind und wahrgenommen werden.

Sicherheitsanalyst:in

Die oder der Sicherheitsanalyst:in ist zuständig für die Analyse von Sicherheitsrisiken, Bedrohungen und Gefahren. Sie entwickeln Sicherheitsmaßnahmen und implementieren die Änderungen in der Organisation.

Sicherheitsingenieur:in

Die oder der Sicherheitsingenieur:in ist für die Wartung und Aktualisierung von Anwendungen und Systemen in Bezug auf die Cybersicherheit zuständig. Sie implementieren technische Anpassungen zum Erhalt des Sicherheitszustandes der Organisation.

SOC-Manager:in

Die oder der SOC-Manager:in ist für die Verwaltung und Organisation des Security Operations Center Teams zuständig. Er leitet den Betrieb des SOCs, ist verantwortlich für die Umsetzung der Cybersicherheitsstrategie, ist zuständig für das Staffing des SOC-Teams und agiert als Vermittler zwischen dem SOC und anderen Unternehmensparteien.

Chief Information Security Office (CISO)

Die oder der CISO ist eine Führungsrolle, welche für die Definition der Cybersicherheitsstrategie, der Richtlinien, Abläufe und Prozesse zuständig ist. Üblicherweise befindet sie/er sich in der Geschäftsleitung und berichtet über den Sicherheitszustand der Organisation. Zudem ist sie/er hauptverantwortlich für die Cybersicherheitsorganisation.

Incident Response Director (IR)

Die oder der Incident Response Director ist verantwortlich für die Bewältigung von Sicherheitsvorfällen. Er ist als leitende Position zuständig für die Reaktion auf Sicherheitsvorfälle und organisiert sowie orchestriert das Incident Response Team, welches je nach Verletzungsgrad eingesetzt wird.

Was sind die Verantwortlichkeiten eines SOCs?

Das Security Operations Center besitzt einige Aufgaben, Tätigkeiten und Verantwortlichkeiten in der Organisation eines Unternehmens. Diese sind unter anderem:

Meldungen, Warnungen und Vorfälle analysieren

Meistens erhält das SOC eine große Anzahl an Warnungen, Meldungen und potenziellen Vorfällen, welches durch ein SIEM-System konsolidiert wird. Es liegt in der Verantwortung des Teams beziehungsweise der SOC-Analysten, diese Meldungen und Warnungen zu untersuchen und potenzielle Sicherheitsrisiken oder Sicherheitsvorfälle zu identifizieren.

Vorfälle bewerten

Sobald ein Sicherheitsvorfall identifiziert wurde, muss dieser bewertet werden. Aufgrund der begrenzten Ressourcen eines Unternehmens ist die Einstufung einer entsprechenden Vorfallsreaktion wichtig. Ein Vorfall wird demnach gemäß Risikoskala eingestuft und priorisiert. Somit werden die verfügbaren Ressourcen optimal genutzt.

Koordination der Vorfallsreaktion

Die entsprechende Reaktion auf einen sicherheitsrelevanten Vorfall muss koordiniert werden. Auch dies liegt in der Verantwortung des SOCs. Heißt konkret, es müssen die beteiligten Personen involviert und die nötigen Tools eingesetzt werden, um angemessen auf einen Vorfall zu reagieren. Das SOC stellt demnach sicher, dass die Behebung eines Vorfalls vollständig abgeschlossen wird.

Verwaltung der Infrastruktur

Das SOC ist für die Verwaltung, Bereitstellung und Konfiguration der Sicherheitsinfrastruktur einer Organisation zuständig. Das bedeutet indes auch, dass das Team dafür verantwortlich ist, die Organisation auf die verändernde Cyber-Bedrohungslandschaft vorzubereiten. Konkret bedeutet dies die Anpassung und Weiterentwicklung der IT-Sicherheitslandschaft.

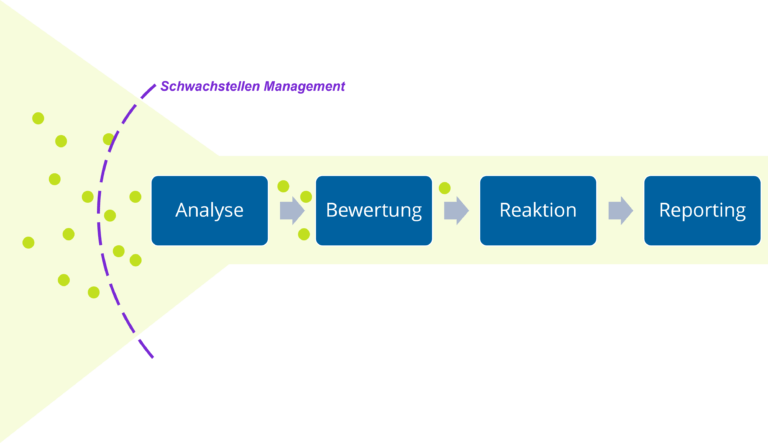

Schwachstellen (Vulnerability-) Management

Das SOC ist dafür verantwortlich, Schwachstellen angemessen zu verwalten. Dies kann einerseits bedeuten, dass anfällige Systeme identifiziert, gepached und getestet oder dass angemessene Mitigationsmaßnahmen definiert werden müssen.

Security Reporting

Ein wesentlicher Verantwortungsbereich des SOCs ist zudem die Berichterstattung über den Sicherheitszustand der Organisation. Dies bedeutet einerseits fachliche Inhalte wie Sicherheitsrisiken, Schwachstellen oder den Schutzbedarf, aber auf der anderen Seite auch Sicherheitskosten.

Im Grundsatz liegt in der Verantwortung des SOCs der gesamte Prozessablauf der Sicherheitsvorfälle. Hinzu kommt die Verwaltung der Sicherheitsinfrastruktur sowie das Schwachstellenmanagement. Ein grundlegendes Reporting zum Sicherheitszustand der Organisation kommt abschließend hinzu.

Auf was muss man beim Aufbau eines SOCs achten?

Beim Aufbau eines SOCs gibt es einige Aspekte zu beachten. Security Operations Center sind einigen Herausforderungen ausgesetzt, die es zu meistern gilt. Unter anderem sind SOC-Teams oftmals unterbesetzt und entsprechend überarbeitet beziehungsweise überfordert. Daher sollten beim Aufbau eines SOCs folgende Faktoren berücksichtigt werden.

Effizienzsteigerung durch automatisierte Vorfallsbewertung und -Reaktion

Um die bereits knappen Ressourcen des SOC Teams effizient und effektiv zu verwenden, ist eine automatisierte Vorfallsbewertung und -Reaktion unumgänglich. Aufgrund der im SIEM-System aufkommenden Vielzahl an Meldungen und Benachrichtigungen, ist die Automatisierung der Vorfallsreaktion essenziell. Somit kann das Team für die wirklich relevanten Warnungen und Meldungen eingesetzt werden.

Threat Intelligence / Bedrohungsanalysen

Daten und Informationen zu Bedrohungsanalysen sind für Sicherheitsteams essenziell, um die Organisation entsprechend zu schützen. Es ist daher wichtig, externe Quellen und Ressourcen zu verwenden, um das Monitoring einer Sicherheitsorganisation zu ergänzen und zu verbessern. Somit können kritische Sicherheitsvorfälle im besten Fall früher erkannt und darauf reagiert werden.

Technologische Fähigkeiten verwenden

Die technologischen Möglichkeiten, die heutzutage vorhanden sind, bieten effektive Lösungen, um die Fähigkeiten eines SOCs zu erweitern. Durch die Unterstützung von technologischen Mitteln können beispielsweise Daten gesammelt und verarbeitet, Gefahren identifizieren, Risiken minimiert und Sicherheitsverletzungen eingeschränkt werden. Das SOC-Team sollte auf diese Mittel zurückgreifen, um zum Beispiel „false positive“-Fälle reduzieren und entsprechend die Zeit für wesentliche Sicherheitsverletzungen investieren zu können.

Verantwortlichkeiten und Rollendefinition

Oftmals ist es aufgrund von knappen oder ausgelasteten Ressourcen nötig, dass Teammitglieder mehrere Rollen im Security Operations Center abdecken müssen. Es ist daher wichtig, dass diese Verantwortlichkeiten klar definiert sind und auch durchgesetzt werden. Zudem sollte das SOC-Team aus Mitgliedern bestehen, welche aus unterschiedlichen Bereichen im Unternehmen kommen. Dies ermöglicht das Zusammenspiel von unterschiedlichen Ansichten aus der Organisation und schafft daher ein erhöhtes Verständnis für die gesamte Organisation.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.