Das Security Information und Event Management (SIEM) ist einer der wichtigsten Komponente einer modernen IT-Sicherheitsorganisation. Die Hauptaufgabe eines SIEMs ist es, sämtliche Aktivitäten innerhalb des Netzwerkes einer Organisation zu sammeln und auszuwerten. Ein SIEM-System wird durch das Security Operations Center (SOC) angewendet, um die Organisation in Bezug auf die IT-Sicherheit zu kontrollieren und zu sichern. Nachfolgend wird erläutert, was das SIEM genau ist, welches die Aufgaben eines SIEMs sind und was man beim Aufbau eines SIEMs beachten sollte.

Was ist ein Security Information und Event Management?

SIEM ist die Abkürzung für Security Information and Event Management. In den meisten Fällen wird lediglich die Abkürzung verwendet, weshalb der Bekanntheitsgrad dieser im IT-Sicherheitskontext sehr hoch ist. Bei einem SIEM handelt es sich um ein System, welches dazu dient, Sicherheitsereignisse und -informationen zu konsolidieren, zu korrelieren und zu analysieren. SIEM-Systeme werden eingesetzt, um die Netzwerk und IT-Infrastrukturen eines Unternehmens zu schützen. SIEM-Systeme sind in der heutigen Zeit eine wirkungsvolle und daher enorm wichtige Komponente in einer Sicherheitsorganisation eines Unternehmens. In Verbindung mit dem Zero Trust Ansatz bieten SIEM-Systeme einen starken Schutzfaktor in Bezug auf die IT-Sicherheit.

Was umfasst das Security Information und Event Management?

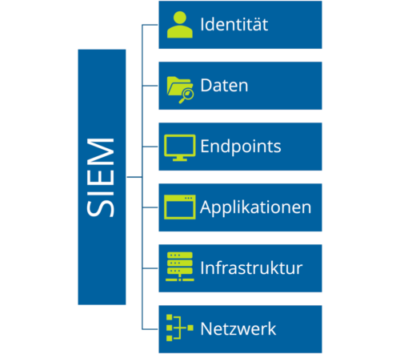

Wie bereits erwähnt, werden im SIEM sämtliche Sicherheitsereignisse und -informationen zur Organisation erfasst und ausgewertet. Diese Sicherheitsereignisse und -informationen umfassen durchgängig alle Komponenten einer IT-Infrastruktur.

In Bezug auf die Identität werden Aktivitäten wie Anmeldeversuche, Authentifizierungen von Benutzern, Identitätsänderungen wie Passwortwechsel und weiteres gesammelt. Dies aggregiert soll über den Sicherheitszustand einer Identität entscheiden.

Beim Stichwort Daten werden Informationen zu allerlei Aktivitäten rund um die Datenverarbeitung gesammelt. Dies können beispielsweise Datenanpassungen und -Änderungen sein, Dateneinsichten oder Datenspeicherung, wie das Herunterladen von Daten. All diese Informationen können im Zusammenhang mit einem Cyberangriff nützliche Faktoren liefern, um den Wirkungsgrad des Angriffes zu verringern.

Ein weiterer wichtiger Punkt sind die Endpoints. Der Sicherheitszustand eines Endpoints ist mit dem Aspekt der Identität einer der wichtigsten. Diese beiden Aspekte inklusive die entsprechenden Policies bilden die Zugriffskontrolle in einer modernen Sicherheitsinfrastruktur.

Applikationen sind in der heutigen Zeit sehr viel vernetzter und abhängiger als früher. Ihre Exposition im Internet und im freien Web bringen ganz neue Herausforderungen mit sich. Daher ist es wichtig, sämtliche Aktivitäten und Ereignisse in Applikationen nachzuverfolgen und zu überprüfen.

Die Anforderungen und Bedürfnisse an eine moderne Infrastruktur mit sicherem Netzwerk sind mehr denn je gefordert. Die Ansprüche in Bezug auf Verfügbarkeit und Stabilität werden immer höher. Der Aspekt der Sicherheit darf hier nicht zu kurz kommen. Auch hier spielt das Monitoring des generellen Gesundheitszustandes der Infrastruktur eine essenzielle Rolle.

Was sind die Aufgaben des SIEMs?

Ein SIEM-System hat mehrere Aufgaben. Im Grundsatz verfolgt es folgende fünf Bereiche:

- Datensammlung

- Korrelation

- Alarmierung

- Analyse

- Compliance

Datensammlung: Ein SIEM-System sammelt Daten aus verschiedenen Quellen, wie zum Beispiel Firewalls, Antivirus-Programmen, Intrusion-Detection-Systemen und anderen Sicherheitsanwendungen.

Korrelation: Die gesammelten Daten werden mithilfe von Korrelationsregeln zusammengeführt, um Zusammenhänge zwischen verschiedenen Ereignissen zu erkennen. Dadurch können Angriffe und Bedrohungen besser identifiziert werden.

Alarmierung: Wenn ein Angriff oder eine Bedrohung erkannt wird, sendet das SIEM-System eine Alarmmeldung an die zuständigen Mitarbeiter oder Teams. Dadurch können diese schnell reagieren und den Angriff abwehren.

Analyse: Ein SIEM-System kann auch Daten über einen längeren Zeitraum hinweg analysieren, um Muster und Trends zu erkennen. Dadurch können Unternehmen ihre Sicherheitsstrategien verbessern und potenzielle Schwachstellen identifizieren.

Compliance: Viele Unternehmen sind gesetzlich dazu verpflichtet, bestimmte Sicherheitsstandards einzuhalten. Ein SIEM-System kann dabei helfen, diese Standards zu erfüllen und Nachweise für Audits zu liefern.

Auf was muss man beim Aufbau eines SOCs achten?

Beim Aufbau eines SIEM-Systems gibt es mehrere Faktoren zu beachten. Im Folgenden sind einige der wichtigsten genannt:

Klare Ziele definieren: Bevor man ein SIEM-System implementiert, sollte man klare Ziele definieren. Was möchte man mit dem System erreichen? Welche Sicherheitsrisiken möchte man minimieren? Diese Fragen sollten beantwortet werden, um das SIEM-System optimal an die Bedürfnisse des Unternehmens anzupassen.

Datenquellen identifizieren: Ein SIEM-System benötigt Daten aus verschiedenen Quellen, um effektiv zu sein. Es ist wichtig, alle relevanten Datenquellen zu identifizieren und sicherzustellen, dass sie mit dem SIEM-System kompatibel sind.

Regeln definieren: Korrelationsregeln sind ein wichtiger Bestandteil eines SIEM-Systems. Es ist wichtig, klare Regeln zu definieren, um Bedrohungen effektiv zu erkennen und Alarmmeldungen auszulösen.

Skalierbarkeit berücksichtigen: Ein SIEM-System sollte skalierbar sein, um mit dem Wachstum des Unternehmens mitzugehen. Das bedeutet, dass es anpassbar und integrierbar sein soll, um die Verbindung zu sämtlichen Systemen im Unternehmen zu schaffen.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.