Wenn ein Angriff auf das digitale Arbeitssystem erfolgt, ist Zeit Geld. Je länger der Angriff andauert, desto höher ist im Schnitt der verursachte Schaden. Die Annahme einer Sicherheitsverletzung und die damit verbundene Vorbereitung auf einen Ernstfall ist eine der drei wichtigsten Prinzipien rund um Zero Trust. Im Folgenden erfahren Sie, wie ein Incident Response Management implementiert werden muss, um eine schnelle und effektive Bekämpfung von Angriffen zu ermöglichen. Dafür betrachten wir die vier wichtigsten Punkte.

1. Den Zugriffsradius einschränken

Um den Einflussbereich eines Angriffes zu begrenzen, sollte der Zugriff auf Teile des Systems auf die Need-to-know Basis begrenzt werden. Dabei erhält jede Person nur den erforderlichen Zugriffsrahmen, der nötig ist, um die jeweiligen Aufgaben zu erledigen. Hierbei wird jeder Person mit Zugriff auf das System eine gewisse Rolle zugeteilt, welche festlegt, ob es überhaupt eine Zugriffsmöglichkeit auf bestimmte Daten gibt. Die Zugriffe der Benutzer:innen sowie der Geräte müssen in regelmäßigen Abständen geprüft werden.

Im Ernstfall ist es ebenfalls wichtig, dass es die Möglichkeit gibt, spezifische User sofort zu isolieren und jegliche Zugriffsrechte zu entziehen, damit diese aus dem System verbannt werden. Ebenfalls sollte es die Möglichkeit geben, einzelne Teile des Systems vollständig vom Restsystem abzukapseln, um eine Ausbreitung des Angriffes zu verhindern.

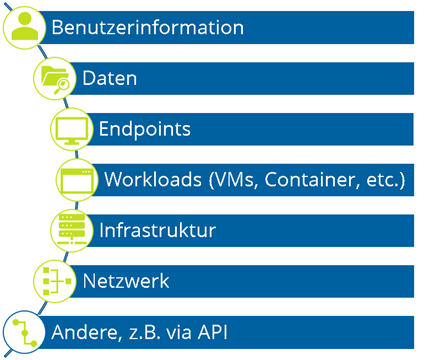

Die Folgende Abbildung zeigt, anhand welcher Kriterien die Zugriffsbefugnis geprüft werden kann und wo Teile des Systems voneinander getrennt werden können.

2. Verantwortlichkeiten und Abläufe müssen eindeutig und effizient sein

Die Folgenden Rollen können je nach Größe und Aufbau des Systems in mehrere Teilrollen eingeteilt werden oder von mehreren Personen besetzt werden. Hierbei ist jedoch wichtig, dass die jeweiligen Zuständigkeitsbereiche klar voneinander getrennt sind, um im Ernstfall Verwirrung und ineffizientes Handeln zu verhindern. Die vorgängige Definition der Verantwortlichkeiten und die Zuordnung entsprechender Rollen ist essenziell, um im Notfall einen klaren Prozess durchziehen zu können. Klare Kommunikationswege und -protokolle sind ebenfalls von großer Bedeutung, um eine effektive Zusammenarbeit innerhalb des Incident-Response-Teams und mit anderen relevanten Abteilungen sicherzustellen. Nur so können alle Beteiligten schnell und effizient auf Vorfälle reagieren.

Prozessverantwortlicher

Der Prozessverantwortliche ist dafür zuständig, eine allgemeingültige Incident Response Strategie zu erarbeiten. Er bestimmt die benötigten Kapazitäten für die unten genannten Rollen und gibt vor, wofür diese im Ernstfall zuständig sind. Er definiert ebenfalls Arbeitsabläufe und ist für die stetige Verbesserung der Incident Response zuständig. Der Prozessverantwortliche ist jedoch nicht für die Bearbeitung einzelner Vorfälle zuständig.

Vorfallmanager

Jedem Vorfall muss ein Vorfallmanager zugewiesen werden. Dieser leitet und koordiniert die Response auf die jeweiligen Einzelfälle, die ihm zugewiesen wurden. Wenn die Unternehmens-/ Systemgröße es ermöglichen, ist es sinnvoll mehrere Vorfallmanager einzustellen, welche sich auf spezifische Arten von Vorfällen spezialisieren.

Vorfallbearbeiter

Der Vorfallbearbeiter kennt sich exzellent mit dem System aus. Er nimmt die tatsächlichen Eingriffe im System vor, welche den Einflussbereich des Angriffs begrenzen, den Angriff beenden und im Nachhinein das System wieder voll funktionstüchtig machen. Auch die Ursachenanalyse fällt in dieses Verantwortungsgebiet. Hier gilt ebenfalls, dass bei entsprechender Unternehmensgröße Spezialisten für die jeweiligen Teilaufgaben und Vorfallsarten eingestellt werden können.

Kommunikations-/PR-Manager

Bei einem Vorfall ist es wichtig, dass sowohl die interne als auch die externe Kommunikation professionell und effizient abläuft. Die interne Kommunikation kann je nach Unternehmensgröße und Ausmaß des Vorfalls auch vom Vorfallmanager übernommen werden. Besonders wenn durch den Vorfall auch Kunden oder die Öffentlichkeit betroffen ist, muss höchst professionell mit diesen kommuniziert werden. Dafür kann es sich lohnen, dedizierte Kapazitäten zu schaffen.

Rechtsberater

Da durch Angriffe auf das System hohe Verbindlichkeiten oder Forderungen gegenüber Externen entstehen können, ist es wichtig Rechtsexperten für solche Fälle zu engagieren. Auch externe Kommunikation sollte im Ernstfall immer von Rechtsexperten geprüft werden.

3. Der größtmögliche Teil der Vorfallsreaktion muss automatisiert werden

In der heutigen digitalen Umgebung werden viele Angriffe nicht von einzelnen Personen, sondern von speziell dafür entwickelten Programmen ausgeführt. Da moderne Computer, die diese Programme ausführen, eine viel kürzere Reaktionszeit und höhere Rechnungskapazität haben als Menschen, ist es essenziell, die Vorfallsidentifizierung und -reaktion ebenfalls zu beschleunigen. Dies hat zwei Gründe. Zum einen kommen in einem Überwachungssystem sehr viele Informationen und Daten zu Aktivitäten einer Organisation zusammen. Diese Informationen wandeln sich bei Anomalien oder gefährlichen Aktivitäten in Meldungen, Alarme und Vorfälle. Die Beschaffung dieser Informationen muss automatisiert durchgeführt werden, um ein gesamtheitliches Bild und eine entsprechende End-to-End-Sichtbarkeit in der Organisation zu haben. Zum anderen ist Verarbeitung und Bewertung solcher Meldungen und Vorfälle sehr aufwändig für das Personal. Hinzu kommt, dass meistens eine 24/7-Verfügbarkeit beim eigenen Personal nicht gewährleistet ist. Eine automatisierte und maschinelle Vorfallsreaktion ist daher effektiver und schneller und minimiert zudem menschliche Fehler. Wenn es um den Faktor Zeit geht, kann dies ein entscheidender Vorteil bei der Bekämpfung eines Angriffs sein.

Warum ein gutes Incident Response Management im Zusammenhang mit Zero Trust so wichtig ist, wird hier erläutert.

4. Incident Response muss kontinuierlich verbessert und auf neue Gefahren angepasst werden

Die Notwendigkeit, die Incident Response kontinuierlich zu verbessern und an neue Gefahren anzupassen, kann nicht genug betont werden. In einer Welt, in der die Entwicklung der digitalen Umgebung exponentiell voranschreitet, nehmen auch die Angriffsmöglichkeiten auf Systeme in alarmierendem Maße zu. Die Verantwortlichen für diese Prozesse müssen nicht nur über ein robustes Konzept verfügen, wie sie vergangene Angriffe analysieren und daraus lernen können, sondern sie sollten auch stets über neue Angriffsmethoden und Schutzmaßnahmen informiert sein. Nur so können sie proaktiv reagieren und sicherstellen, dass ihre Incident-Response-Strategie auf dem neuesten Stand ist.

Schließlich sollten Unternehmen ihre Incident Response regelmäßig testen und simulieren. Durch Penetrationstests und Übungen können Schwachstellen im Reaktionsprozess identifiziert und behoben werden. Dies trägt dazu bei, die Effektivität der Incident-Response-Strategie kontinuierlich zu verbessern und sicherzustellen, dass das Team gut vorbereitet ist, wenn es zu einem realen Vorfall kommt.

Ein weiterer entscheidender Aspekt ist die Schulung und Sensibilisierung der Mitarbeiter. Alle Mitarbeiter sollten grundlegende Kenntnisse darüber haben, wie sie auf Vorfälle reagieren sollten. Dies erhöht die Wahrscheinlichkeit, Bedrohungen frühzeitig zu erkennen und zu melden.

Insgesamt ist die kontinuierliche Verbesserung und Anpassung der Incident Response von entscheidender Bedeutung, um den sich ständig verändernden Bedrohungslandschaften in der digitalen Welt erfolgreich zu begegnen. Nur durch eine ständige Anpassung und Weiterentwicklung können Unternehmen sicherstellen, dass sie auf die vielfältigen Herausforderungen reagieren können, die in der modernen Cyberwelt auf sie zukommen.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.