Der Begriff Zero Trust hat sich mittlerweile in vielen Unternehmen und Sicherheitsorganisationen etabliert. Dennoch stehen viele Unternehmen und Sicherheitsorganisationen vor der Herausforderung, konkrete Maßnahmen zur Umsetzung von Zero Trust zu definieren. In diesem Blogartikel erfahren Sie, wie Sie mit Hilfe von Privileged Identity Management (PIM) in Microsoft 365 eine konkrete Maßnahme zur Umsetzung von Zero Trust einführen können.

Privileged Identity Management befasst sich mit der Verwaltung privilegierter Rollen und Rechte innerhalb einer Organisation oder eines Identitätsmanagementsystems. Das zugrundeliegende Prinzip dabei ist, dass hochprivilegierte Rollen & Rechte, etwa Administratorenrechte, nicht dauerhaft einem Benutzer zugewiesen sind. Stattdessen kann der Benutzer, wenn er diese Rollen oder Rechte benötigt, diese beantragen (Just-In-Time) und erhält sie nur für einen begrenzten Zeitraum. Der Zugriffe von hochprivilegierten Rechten kann somit genaustens nachverfolgt und dokumentiert werden. Das schützt vor Missbrauch und unterstützt die Intention von Zero-Trust.

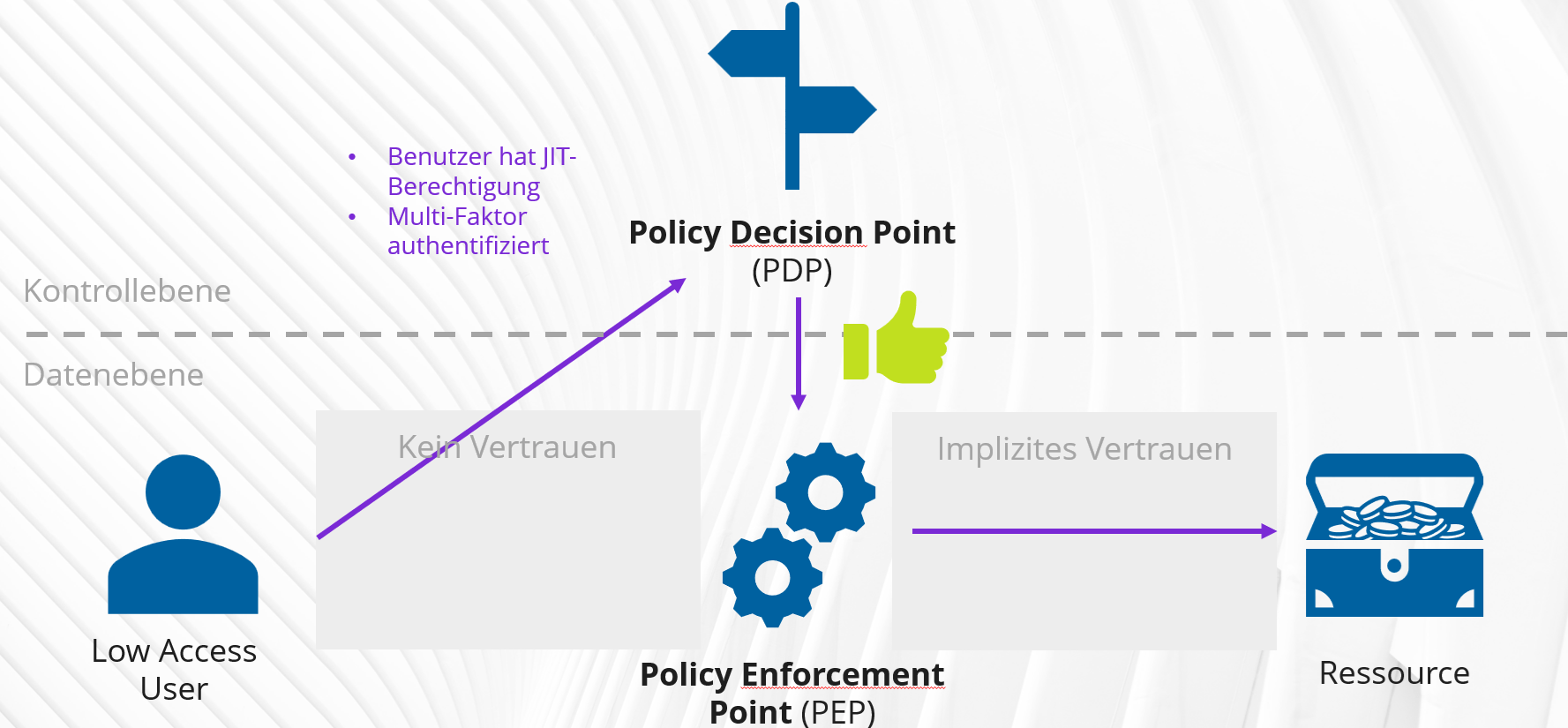

In der oben gezeigten Grafik kann mit PIM auch ein Low Access User (ein User mit wenigen Rechten oder niedrigen Privilegien) mit einer Beantragung und einer weiteren Authentifizierung höhere Rechte bekommen, um auf bestimmte Ressourcen oder Systeme zuzugreifen zu können.

Die Vorteile von PIM zusammengefasst:

-

Reduzierung der Angriffsfläche: Dauerhafte Administratorrechte sind ein beliebtes Ziel für Angreifer und werden diese kompromittiert, hat der Angreifer freie Bahn.

-

Transparenz und Nachvollziehbarkeit: Mit PIM lässt sich genau nachvollziehen, wer wann welche Rechte hatte und warum.

-

Minimierung menschlicher Fehler: Zeitlich begrenzte Rechte verringern das Risiko, dass versehentlich Systeme verändert oder Daten gelöscht werden.

-

Sicherheitskonformität: Viele Normen und Standards (z. B. ISO 27001, BSI-Grundschutz) fordern den Schutz privilegierter Konten.

So funktioniert PIM in M365

PIM ist Teil von Microsoft Entra und benötigt eine Entra P2 Lizenz. In folgenden Bereichen kann PIM in M365 eingesetzt werden:

-

Rollen in Azure AD und Microsoft 365 (z. B. Globaler Administrator, Exchange-Administrator)

-

Azure-Ressourcen (z. B. Rollen in Subscriptions oder Ressourcengruppen)

-

Gruppenmitgliedschaften und Zugriffsrechte

Ein typischer Ablauf:

Ein Administrator legt im Vorfeld fest, welche Benutzer für bestimmte privilegierte Rollen, zum Beispiel „Globaler Administrator“ oder „Benutzeradministrator“, grundsätzlich berechtigt sind. Diese Zuweisung erfolgt nicht dauerhaft, sondern lediglich als potenzielle Berechtigung zur temporären Aktivierung der Rolle.

Wenn ein berechtigter Benutzer eine solche Rolle für eine administrative Aufgabe benötigt, meldet er sich im PIM-Portal von Microsoft Entra an und stellt aktiv einen Antrag auf Rollenzuweisung. Im Rahmen dieses Antrags kann das System je nach Sicherheitskonfiguration und Vorgaben aus der Sicherheitsorganisation eine Begründung für die Aktivierung, eine Genehmigung durch einen Vorgesetzten, sowie eine Multi-Faktor-Authentifizierung verlangen.

Sobald alle erforderlichen Bedingungen erfüllt sind, aktiviert PIM die angeforderte Rolle für einen vordefinierten Zeitraum. Das kann zum Beispiel 60min oder vier Stunden sein. Der Zeitraum sollte je nach Kritikalität und Auswirkung der Rolle individuell angepasst sein. Ebenso sollte es auf die Zeit der Tätigkeiten beschränkt werden. Daher muss jedes Unternehmen prüfen, wie lange ein User eine Rolle haben sollte. Hier sollte man sich an das „Least Privileged“-Prinzip halten. Während dieses Zeitraumes kann der Benutzer alle zugehörigen administrativen Aufgaben ausführen. Nach Ablauf dieser Frist entzieht PIM die Rechte automatisch, ohne dass ein manueller Eingriff erforderlich ist.

Während des gesamten Prozesses, vom Antrag über die Genehmigung bis zur Nutzung der privilegierten Rolle, erfasst und protokolliert PIM jede einzelne Aktion detailliert. Dadurch entsteht eine vollständige, revisionssichere Historie aller privilegierten Aktivitäten, die bei Bedarf zur Nachverfolgung, Analyse oder Auditierung herangezogen werden kann.

Dieser dynamische Ablauf reduziert die Angriffsfläche erheblich, erhöht die Transparenz und unterstützt Unternehmen dabei, die Prinzipien von Least Privilege Access und Zero Trust konsequent umzusetzen.

PIM als Baustein von Zero Trust

Die Umsetzung von Zero Trust muss nicht abstrakt bleiben – mit dem Privileged Identity Management für M365 steht eine konkrete und bei entsprechender Lizenz sofort nutzbare Maßnahme zur Verfügung, um die Kontrolle über (hoch-)privilegierte Zugriffe zu stärken und Sicherheitsrisiken deutlich zu senken.

Sie möchten PIM in Ihrer Microsoft-365-Umgebung einführen oder benötigen Unterstützung bei der Umsetzung von Zero Trust? Wir begleiten Sie gerne!

Schauen Sie sich ebenfalls unser Zero Trust Assessment an. Eine erste Analyse Ihrer IT-Landschaft und Einschätzung zu Zero Trust.