Um Ihre geschäftlichen Ziele zu erreichen, haben Sie höchstwahrscheinlich eine Strategie erarbeitet. Diese berücksichtigt Faktoren wie Produktart, Branche und Zielgruppe. Eine gute Strategie ist integraler Bestandteil von geschäftlichem Erfolg. Das Gleiche gilt auch im Bereich der IT-Security. Eine gute IT-Security Strategie ist die Basis guter IT-Security in Ihrem Unternehmen, doch was ist Teil einer guten IT-Security Strategie und worauf müssen Sie bei der Erarbeitung achten? Dies und mehr erfahren Sie im folgenden Beitrag.

Eine gute Basis ist alles

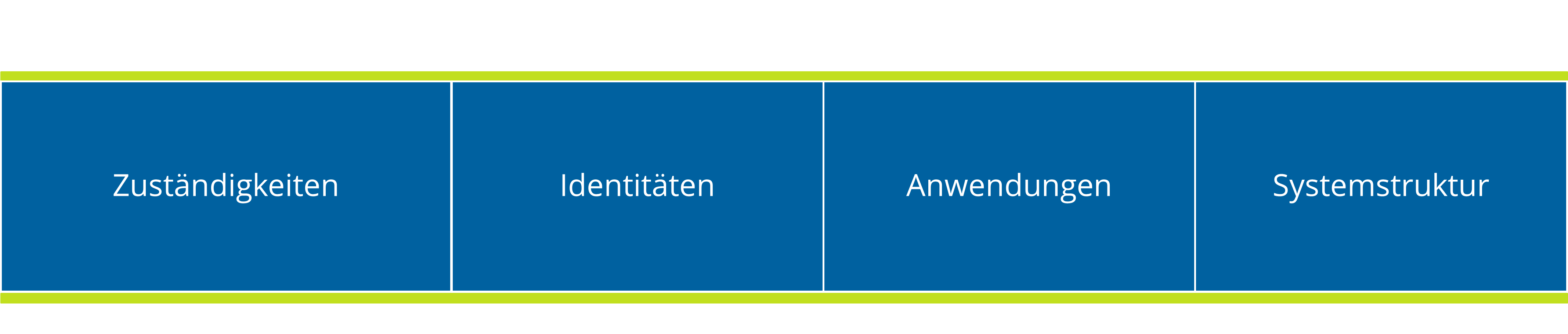

Bevor Sie mit dem Erarbeiten einer IT-Security Strategie beginnen, ist es essenziell, dass Sie sich über den aktuellen Stand Ihrer IT-Infrastruktur bis ins Detail bewusst sind. Dazu gehören Zuständigkeiten des bestehenden Personals, verschiedene Identitäten innerhalb Ihres Systems, verwendete Anwendungen und der strukturelle Aufbau des Systems.

Ohne diese grundlegenden Informationen können Sie sich nicht sicher sein, dass die erarbeitete Strategie auch gut für Ihr Unternehmen geeignet ist. So kann beispielsweise für bestimmte Funktionen, die in der Strategie vorgesehen sind, die Expertise fehlen. Es könnte auch sein, dass Daten, die für eine vorgesehene Risikoanalyse benötigt werden, nicht erhoben werden, oder Anwendungen dafür fehlen.

Sobald Sie sich über den aktuellen Stand bewusst sind, können Sie mit der Erarbeitung beginnen. Dabei ist es wichtig, dass Sie stets prüfen, ob alle Teile der Strategie mit dem Status Quo vereinbar sind. Anderenfalls sollten Sie sich direkt um Anpassungen kümmern.

Welche Themen sollte eine IT-Security Strategie behandeln?

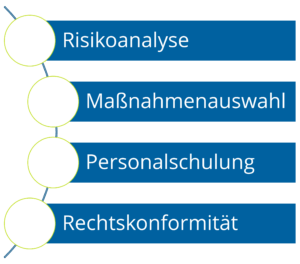

Risikoanalyse ist ein zentraler Bestandteil jeder IT-Security Strategie. Ohne eine Ausführliche und regelmäßige Risikoanalyse sind Ihre Sicherheitsprozesse ziellos und ineffizient. Das Ergebnis einer Risikoanalyse kann beispielsweise für die Priorisierung zukünftiger Anpassungen und zur Kontrolle bereits implementierter Anpassungen dienen. Dabei werden Risiken üblicherweise anhand ihrer Eintrittswahrscheinlichkeit und dem potenziellen Schaden bei Eintritt bewertet. Wenn Sie genauer erfahren wollen, wie Sie eine effektive Risikoanalyse und Priorisierung durchführen, können Sie dies hier tun.

Auf Basis der Risikopriorisierung sollten Sie Maßnahmen zur Bekämpfung der Risiken ergreifen. Es ist wichtig, dass Sie in Ihrer Strategie keine spezifischen Maßnahmen vorgeben, sondern offen für neue und alternative Lösungen bleiben. Es gibt jedoch Lösungsansätze, die allgemein als Best Practice gelten. Dazu gehört beispielsweise das Least Privilege Prinzip und die zentrale Verwaltung aller Sicherheitskriterien. Wenn Sie sich spezifisch für diese Best Practices interessieren, lesen Sie hier unseren Beitrag zum Zero Trust Framework. Um die für Sie beste Maßnahme zu finden, sollten Sie in Ihrer Strategie ein Auswahlverfahren skizzieren. Natürlich können nicht für alle Herausforderungen die gleichen Auswahlkriterien herangezogen werden. Sie können aber beispielsweise das Erstellen einer Pro-/Contra Liste vorschreiben, oder eine Bewertungsskala festlegen. Mehr zu diesem Auswahlverfahren erfahren Sie ebenfalls im oben verlinkten Beitrag zur Risikoanalyse.

Sie können die Eintrittswahrscheinlichkeit und Folgenschwere für viele Risiken bereits enorm senken, indem Sie Ihre gesamte Belegschaft darin schulen, wie sie sich im Ernstfall zu verhalten hat. Dabei geht es sowohl darum, wie Sicherheitsvorfälle verhindert werden können, als auch darum, welches Verhalten beim Erkennen oder Vermuten eines Sicherheitsvorfalls gewünscht ist. Hierbei sollten Sie ebenfalls regelmäßige Wiederholungen dieser Schulungen festlegen. So stellen Sie sicher, dass neues Personal ebenfalls geschult wird und das Thema frisch im Kopf der Belegschaft bleibt.

Bevor Sie Ihre IT-Security Strategie offiziell kommunizieren, müssen Sie auf jeden Fall die Rechtskonformität prüfen. Außerdem sollten Sie in Ihrer Strategie Mechanismen aufnehmen, die prüfen, ob implementierte Maßnahmen rechtskonform sind und bei der Maßnahmenauswahl Rechtskonformität als Bedingung vorgeben. Dies ist so wichtig, da fehlende Rechtskonformität zusätzliche Risiken generiert, und hohe Strafen verhängt werden können, selbst wenn kein Sicherheitsvorfall daraus entsteht.

Worauf Sie bei der Erarbeitung achten müssen

Um so viel Wert wie möglich aus Ihrer Strategie zu ziehen, sollten Sie einige allgemeine Dinge bei der Ausformulierung der einzelnen Themenbereiche beachten. Es ist wichtig, dass Ihre Strategie das gesamte IT-System berücksichtigt. Anderenfalls können Sicherheitslücken und Unklarheiten entstehen. Wenn Sie in einem Punkt zwischen mehreren Teilen Ihres Systems unterscheiden, dokumentieren Sie dies klar in der Strategie.

Achten Sie ebenfalls darauf, dass Ihre Strategie langfristig angelegt ist. Wie oben bereits erwähnt, sollte sich die Strategie weniger auf spezifische Fälle beziehen, sondern einen Werkzeugkasten definieren, der es ermöglicht, flexibel, aber effizient und konform mit den Unternehmenszielen zu agieren.

Bei der Erarbeitung der Strategie als Basis für zukünftiges Handeln ist es außerdem wichtig, alle Teile der Strategie mit Experten auf dem jeweiligen Feld zu erarbeiten. So wird nicht nur die Qualität der Strategie, sondern auch die Qualität der darauf basierenden Arbeit erhöht. Diese können Sie weiter dadurch erhöhen, dass die Strategie leicht verständlich formuliert ist und der Zugriff darauf immer gewährt ist.

Bei Fragen oder Anregungen zum Thema Zero Trust Security, IT-Security oder Security Governance stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.